- -

-

۲۱ دی ۱۴۰۰

بدافزار FluBot بهسرعت در حال گسترش است. این بدافزار اکنون ازطریق فایل APK جعلی اپلیکیشن محبوب فلشپلیر درحال گسترش است.

وقتی مرگ بدموقع یک نرمافزار بسیار محبوب را که زمانی در محصولات مختلفی مثل گوشیهای هوشمند و رایانههای شخصی مورد استفاده قرار میگرفت، با عطش سیریناپذیر سودهای مالی غیرقانونی هکرهای بسیار ماهر ترکیب کنید، چه چیزی بهدست خواهد آمد؟

به گزارش فونآرنا، یک کمپین بدافزار جدید و ترسناک در جریان است که اجتناب از آن برای هر کسی که قبلاً حتی کمترین تحقیق ممکن را در مورد بدافزارها انجام داده باشد، بسیار آسان است. البته هیچگاه برای کسب اطلاعات بیشتر از خطرات احتمالی روزمره زندگی مدرن دیر نیست و اولین نکتهای که باید مدنظر داشته باشید این است که هرگز و هرگز، اپلیکیشنهای اندروید را از منابع نامعتبر دانلود نکنید.

ویروس چگونه کار میکند؟

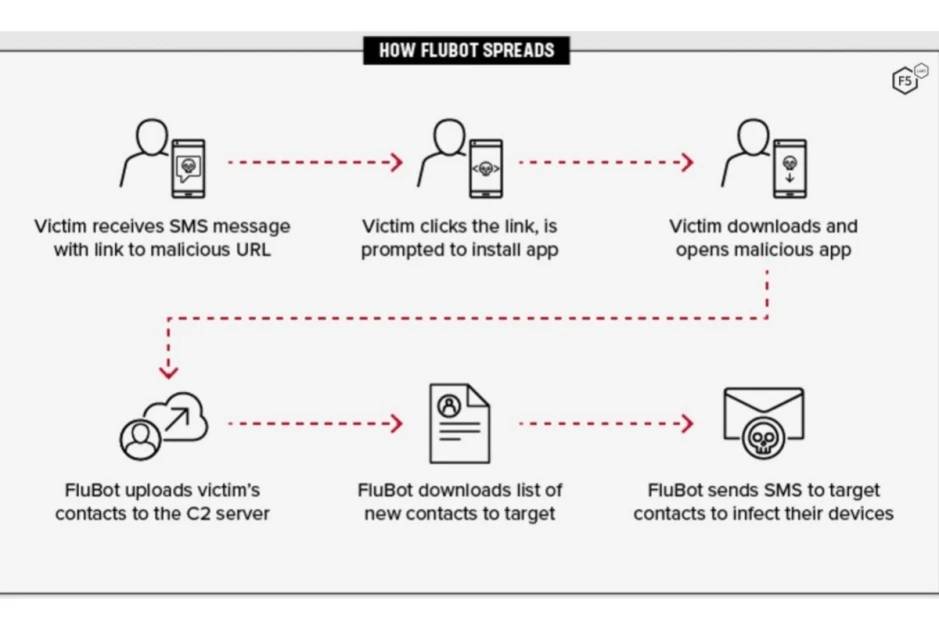

متأسفانه از آنجا که توسعهدهندگان جدیدترین طرح توزیع موسوم به FluBot دقیقاً از کاری که میکنند آگاهی دارند، شاید پیوندی به یک وبسایت مخفی دریافت کنید که سعی دارد از طریق برنامهی جعلی Flash Player مخصوص گوشیهای هوشمند، پیوند دیگری به یک وبسایت مخفی دیگر ارائه دهد. حتی امکان دارد این فایل جعلی بهطور ناخواسته و از طرف دوستان یا اعضای خانواده برای شما ارسال شود.

یکی از نشانههای آلوده شدن دستگاه این است که با نصب اپلیکیشن جعلی فلشپلیر، این برنامه از شما درخواست میکند به فهرست مخاطبان دسترسی داشته باشد. علاوهبراین اپلیکیشن مورد اشاره به دسترسی ارسال پیام بدون اجازهی کاربر نیاز دارد.

در نهایت مهم نیست که پیوند آلوده از کجا آمده است، شما باید با قضاوت صحیح از نصب فایلهای APK نامعتبر خوددرای کنید. البته بسیاری از کاربران واقعاً از فلشپلیر لذت میبرند، اما مسلماً غول نرمافزاری مستقر در سنخوزه، هرگز فایل APK نرمافزاری که توسعهی آن در سال ۲۰۲۰ متوقف شده و از سال ۲۰۱۷ نیز در حال غیرفعال شدن بوده را منتشر نخواهد کرد.

البته پنهانکاری سازندگان این کمپین بدافزاری اغلب میتوانند فراتر از ارسال متن از طرف یک کاربر تصادفی، دوست یا یکی از اعضای خانواده باشد. از انجا که درخواست برای نصب فلشپلیر آنهم از منبعی غیر از فروشگاه گوگلپلی برای بسیاری از مردم واضح است، اما متنهای مخربی وجود دارد که باید آنها را نیز نادیده گرفت. امکان دارد توسعهدهندگان این بدافزار شما را با ویدئوهای تبلیغاتی مختلف فریب دهند تا نهایتا پیوند آلوده را باز کنید.

برای ایمنی بیشتر در چنین شرایطی، هرگاه پیامی حاوی یک پیوند دریافت کردید، اطمینان حاصل کنید که هدف ارسال کننده از ارسال پیام چه بوده است.

برای ایمن ماندن چه اقدامی میتوان انجام داد؟

اگر این روزها نام FluBot را زیاد شنیدهاید ممکن است به این دلیل باشد که همان بدافزار پیش از این دستگاههای بیشماری را با روشهای مختلف مثل بهروزرسانی امنیتی، اعلامیهی تحویل بستهها و سایر اپلیکیشنهای قانونی و محبوب، آلوده کرده است.

در حالیکه هدف اصلی FluBot، سرقت پول با کمک اعتبار بانکی است که احتمالاً روی گوشی اندروید خود ذخیره کردهاید، هدف دوم این بدافزار این است که با ربودن اطلاعات مربوط به مخاطبان، به تعداد بیشتری قربانی احتمالی دسترسی داشته باشد.

این امر باعث شده ردیابی FluBot تقریباً غیرممکن باشد و تخمین تعداد افرادی که دستگاه آنها به این بدافزار آلوده شده، بسیار دشوار است. از آنجا که ویروسها از دستگاهی به دستگاه دیگر پخش میشوند، نمیتوان انتظار داشت که گوگل یا سازندگان گوشیهای هوشمند شما را از خطر حفظ کنند و بنابراین باید همیشه خودتان مراقب باشید.

البته خبر خوب اینکه شناسایی این بدافزار خاص تقریباً آسان است. خبر بد هم این است که اگر به اندازهی کافی برای دانلود اپلیکیشن جعلی فلشپلیر بیدقتی کنید، رها شدن از این بدافزار بسیار دشوار خواهد بود. بعید بهنظر میرسد صرفاً با حذف اپلیکیشن جعلی، بتوانید از دست FluBot آزاد شوید، بنابراین بهترین اقدام ممکن احتمالاً تنظیم مجدد دستگاه به تنظیمات کارخانهای و حذف همهی اطلاعات روی آن است. این مورد قطعاً ناخوشایند است ولی از دست دادن پول موجود در حساب بانکی مطمئناً ناراحتکنندهتر است.

آیتیکلوپ؛بروز ترین سایت فناوری و تکنولوژی- روی نبض فناوری زندگی کنید. www.itcloop.ir